Facebook wykrada podstępnie dane, Twitter je wymusza, a Niemcy zakładają ministerstwo "Prawdy" i grożą karami do 50 milionów Euro.

Krzysztof Puzyna, 23 marca 2017, Część 1

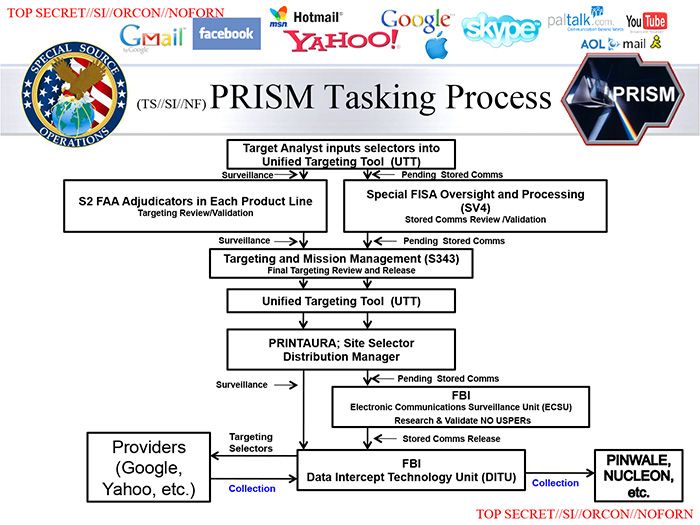

Od początku czerwca 2013 roku- czasu publikacji dokumentów Snowdena, zdobytych z baz danych NSA, CIA i GCHQ wiadomo, że to służba elektronicznego wywiadu i propagandy NSA prowadzi wojnę informacyjną przeciwko przyjaciołom i wrogom na całym świecie. Niestety w Polsce cenzuruje się i nadaje tylko na Rosję, zamiast poinformować Polaków na bieżąco o programach NSA i GCHQ: PRISM, Tempora i XkeyScore. Patrz wytłumaczenie nazw, pukając w strzałkę

Ostatnio zostały opublikowane na platformie Wiki Leaks dokumenty o hakerskich programach CIA i jej metodach false flag.

Np.: Barack Obama skarżył Putina o kompromitację Pani Clinton, Assada o użycie broni chemicznej w Syrii itd.. zapominając o swojej roli w szkoleniu i uzbrajaniu terrorystów IS (oddanie arsenałów nowoczesnej broni lekkiej i ciężkiej w ręce IS). Wg ekspertów i tureckich dziennikarzy to CIA w ramach programu 500 mln dolarów „plus” rekrutowała, wyposażyła i wyszkoliła tzw. "umiarkowaną" syryjską opozycję w stosowaniu bojowych środków trujących m. in. gazu musztardowego. Natomiast kompromitujące materiały o pani Clinton i jej współpracownikach zawarte w tzw. "The Podesta Emails" trafiły do Wiki Leaks z nierosyjskiego źródła, (Info. Julian Assange "WikiLeaks is maintaining that the source of its leaks was not Russia hackers.")

Stan wiedzy „zero” o sieci internetowej wykazali polscy dziennikarze kolportujący przed laty pomysł, jakoby wybory w Polsce były dlatego sfałszowane, gdyż szły przez tzw. „ruskie serwery”. (Wybory z roku 2011 były sfałszowane informatyką i Tusk był nielegalnym premierem, ale metody były polskie.

W lutym WikiLeaks udostępniła 1% swoich najnowszych materiałów. Z nich wynika m.in. wyspecjalizowanie USA, w szczególności agentury CIA w przeprowadzaniu akcji dywersyjnych pod fałszywą flagą (false flag), przy pomocy programów drugiej strony, wykradzionych danych osobistych (pishing) oraz przeprowadzanie ataków z krajów trzecich. Znaczy CIA wykrada rosyjskie oprogramowanie, działa przy jego pomocy na niekorzyść Rosji, nie z USA ale np. rączkami banderowców z Kijowa. Wtedy powstają ślady ukraińsko-rosyjskie, których sprawca CIA prezentuje jako dowody wrogich akcji, pomimo że cała inscenizacja pochodzi od niej (CIA) samej.

To znana, stara metoda praktykowana po wojnie przez USA, a objawiona światu przez byłego płatnego mordercę CIA[6]. Aktualnie istnieją w Polsce przesłanki i wszyscy aktorzy dla amerykańskiej gry false flag: oddziały tajnej armii USA od mordów i dywersji, amerykańska broń, masy uciekinierów ukraińskich oraz polscy indianie i kolaboranci. Scenariusz, popchnięcia Polaków do walki z Rosją można sobie łatwo wyobrazić.

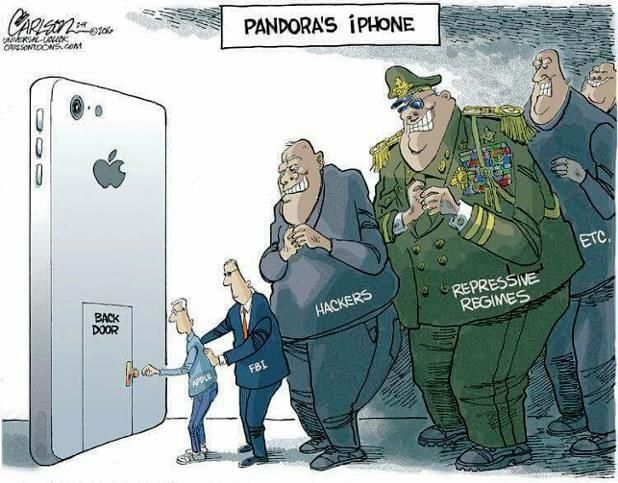

Zainteresowani wchodzą po prostu na strony WikiLeaks i czytają tam bezpośrednio dzisiaj 23 marca np o zainfekowaniu systemów Apple, a z tym też systemów opartych na systemie operacyjnym Unix.

Dalsze odkrycie. Z najnowszych materiałów Wikileaks wynika, że CIA stworzyła po akcji Snowdena i kompromitacji NSA, swoją własną sieć nadzoru, propagandy i dywersji. Takie utajnione NSA-bis w niezależnej CIA, jest całkowicie poza kontrolą rządu USA.

W prezentacji Wikileaks ilość zasobów broni cybernetycznej: wirusów, koni trojańskich, maleware jest tak duża, że dla zachowania czytelności, trudno je systematycznie opisywać.

Logiczne, że baza operacyjna hakerów CIA mieści się w konsulacie USA, we Frankfurcie nad Menem, w Niemczech. Luki w interfejsach systemów operacyjnych- tzw. „backdoors” umożliwiające obejście zabezpieczeń, ujawniają dokumenty WikiLeaks w produktach: iPhone Apple, Google Android, Microsoft Windows oraz w telewizorach Samsunga, nadających się do podsłuchu w stanie ich wyłączenia.

Ostatnio znaleziono w zbiorze broni CIA prezentowanej przez WikiLeaks możliwość zdalnego sterowania przełącznikami i urządzeniami produkowanymi przez globalny koncern Cisco. CIA ma tą możliwość poprzez wysyłanie rozkazów w standardowym protokole Telnet, zintegrowanym w podsystemie "Cisco Cluster Management Protocol (CMP) " znajdującym się w systemach operacyjnych Cisco IOS i Cisco IOS XE. Backdoor dotyczy 318 produktów CISCO. Ciekawe, że nie ma tu łatki, ani update. Są tylko dobre rady, jak wyłączyć dostęp przez telnet.

Przełączniki Cisco są też w systemach broni importowanej do Polski. To Panie ministrze obrony Antoni Macierewicz jest konkretna możliwość użycia Polaków dla akcji CIA false flag.

Ciąg dalszy

Publikacja długiego tekstu na salonie24 wiąże się w dalszym ciągu z jego łamaniem- co zniekształca mi odnośniki, czego nie cierpię, oraz częstą cenzurą. A więc dalej, idzie przez puknięcie w strzałkę.

Facebook wysysa, Twitter wymusza, Niemcy chcą karać.

Komentarze

Pokaż komentarze (1)