Złodzieje rozwijają się technicznie i prawdopodobnie stosują fałszywe stacje bazowe telefonii komórkowej

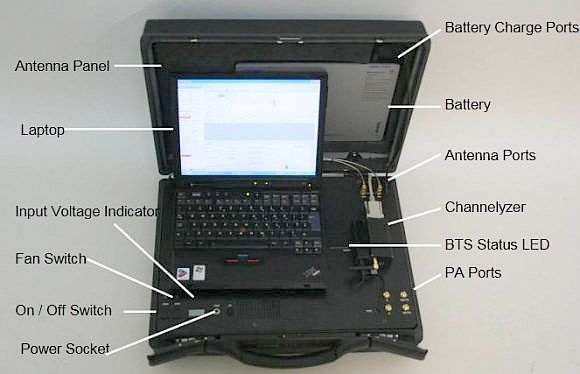

Wiele lat temu w poście "Inteligentne samochody – złote żniwa dla wykształconych złodziejów" pisałem, że inteligentne samochody stały się doskonałym obiektem w miarę bezpiecznej kradzieży. W ostatnich dniach pisałem o fałszywej stacji bazowej w artykule "Tajemnicze zniknięcie stacji bazowej LTE. Czy żyję w jakimś matriksie?". Okazuje się, że fałszywe stacje bazowe telefonii komórkowej zostały już opisane w internecie, ale myślę, że to co tam napisano to już prehistoria w stosunku do tego, czym teraz dysponują tajne służby i przestępcy. Portal zaufanatrzeciastrona.pl pokazał zdjęcie takiej fałszywej stacji bazowej i tak opisał:

"Tak naprawdę jest to potoczna nazwa fałszywych stacji bazowych (BTS) pochodząca od jednej z funkcji, którą takie stacje mogą realizować. W Polsce nazywa się je także jaskółkami (wersje umożliwiające pasywny lub aktywny podsłuch) lub testerami (wersje umożliwiające namierzanie komórki w terenie). Ich wykorzystanie opisywaliśmy między innymi w tym artykule.

Poza przechwytywaniem identyfikatora IMSI, co pozwala na obserwację, czy cel pojawił się w danym regionie, czy często omawianym podsłuchiwaniem rozmów, wartym uwagi jest atak przeprowadzony niedawno w Chinach. Polegał on na rozesłaniu SMS-a zachęcającego do kliknięcia w link prowadzący do złośliwego oprogramowania do osób znajdujących się w zasięgu fałszywego BTS-a. Mamy tu do czynienia z kolejnym wektorem dystrybucji złośliwego oprogramowania, do tego na zadanym obszarze.

Następnym istotnym dla nas etapem jest żądanie uwierzytelnienia. W przypadku sieci 2G tylko BTS ma możliwość uwierzytelniania użytkownika, natomiast użytkownik nie ma żadnej możliwości sprawdzenia, czy BTS należy do operatora. To oznacza, że w przypadku sieci 2G, jeśli fałszywy BTS jest dobrze wykonany, to odróżnienie go od prawdziwego ze 100% pewnością jest praktycznie niewykonalne."

Już widać, że opisy z powyższego portalu dotyczą urządzeń pochodzących z epoki smartfona łupanego, albo i starszej. Z pewnością obecnie wyżej rozwinięci technicznie złodzieje posługują się stacjami bazowymi pozwalającymi im wpiąć się nawet do sieci 5 G, nie mówiąc o takim archaiku jak LTE.

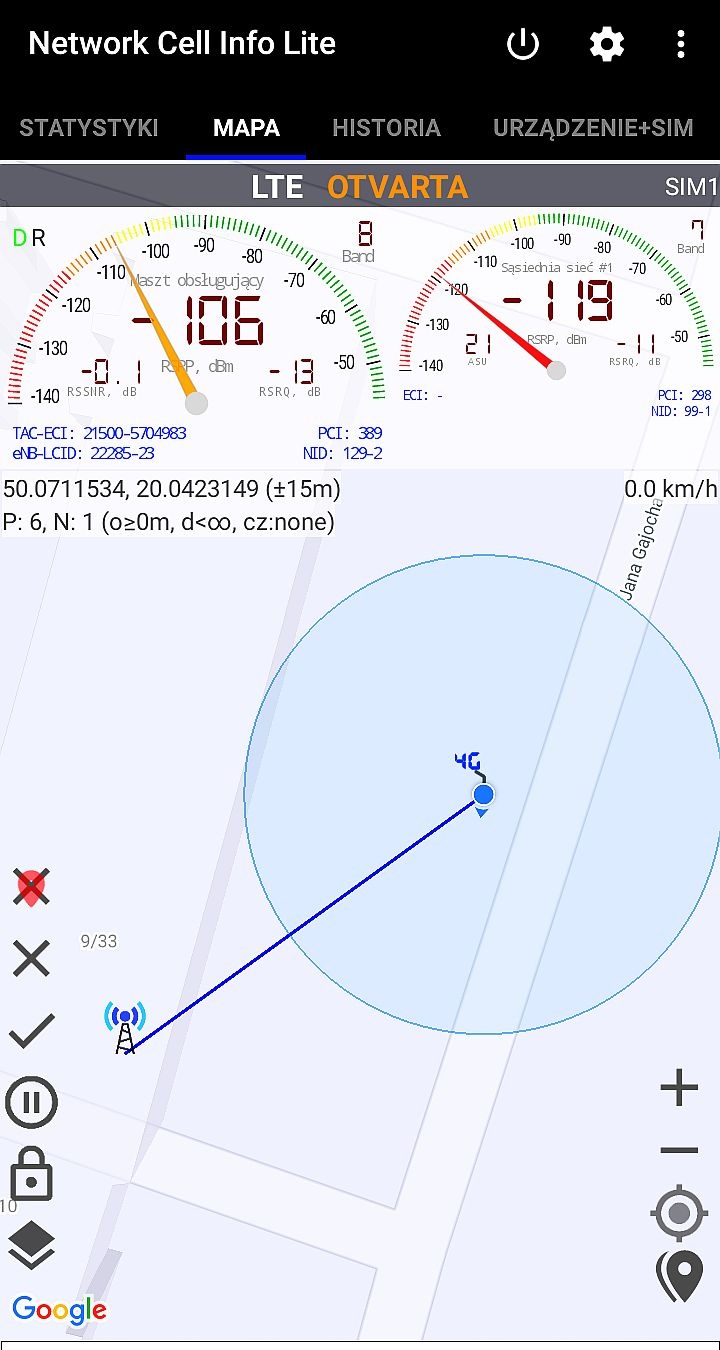

Kontynuując moje eksperymenty z poszukiwaniem fałszywej stacji LTE dziś znowu otworzyłem moją aplikację. Okazało się, że przez chwilę tajemnicza stacja była widoczna i nawet mój telefon kontaktował się z nią, ale szybko zniknęła i telefon połączył się z legalną stacją bazową. Znaczy tak myślę, że legalną.

Ciekawe, że nad stacją na rysunku pojawił się numer 9/33. To mieszkanie od roku stoi puste. Zawsze ma zasłonięte rolety. Może się okazać, że fałszywa stacja bazowa nie znajduje się na trawniku przed blokiem, ale w mieszkaniu. Ale nie wnikam co tam kto robi w mieszkaniu, a Google Maps mogło pokazać jakiś inny punkt orientacyjny znany wtajemniczonym, a nie numer mieszkania. Moja wyobraźnia podryfowała w innym kierunku. Przez krótki czas zainstalowałem sobie na smartfonie aplikację, która nie tylko znajdowała routery w okolicy, ale i łamała hasła. Dotyczyło to starych routerów, takich jak mój. Ta aplikacja błyskawicznie znalazła hasło jakie mam na routerze. Za to nowych routerów w ogóle nie znajdowała. Ale to była darmowa aplikacja dla takich jak ja. Domyślam się, że złodzieje posiadają apki na dużo wyższym poziomie, które są w stanie znaleźć wszystkie routery i złamać ich hasła. Jeśli złodzieje przejmą bankowe nazwy użytkowników, hasła, piny, to mogą podjechać pod bank ze swoją stacją bazową. Wtedy ich stacja bazowa będzie najsilniejsza i domniemywałem, że bankowe nadajniki połączą się właśnie z tą stacją. Wtedy taki złodziej może zalogować się do konta ofiary, bank mu wyśle na fałszywą stację bazową kod uwierzytelniający, i spokojnie przeleje sobie pieniądze z konta jakiegoś nic niepodejrzewającego pechowca.

Po takich przemyśleniach, jako dobry obywatel, udałem się do banku i zameldowałem personelowi o swoich podejrzeniach. Najpierw była konsternacja, bo nikt o czymś takim nie słyszał, a potem wyjaśniono mi, że serwery bankowe łączą się tylko z zaufanymi stacjami bazowymi, a nie o najsilniejszym sygnale, jak to jest w przypadku zwykłej komórki. Domyślam się, że to była taka ściema, żeby uspokoić zaniepokojonego klienta. Pewnie bezpieczeństwo przelewów internetowych jest równie wysokie jak bezpieczeństwo kart bankowych. Mojego kolegę okradziono duplikatem jego karty. Ktoś gdzieś na dalekim wschodzie Rosji wybrał pieniądze z bankomatu takim duplikatem karty. Jak ustalono był to jakiś żul, który w niedługi czas po wybraniu pieniędzy z bankomatu umarł. No co za pech. Moja wersja jest taka, że polska policja zwróciła się do rosyjskiej milicji, a oni tam mieli jakiegoś martwego menela na stanie, więc zrobili go sprawcą kradzieży. Sprawa została wyjaśniona, funkcjonariusze dostali nagrody pieniężne i medale za sprawnie przeprowadzone dochodzenie. Co lepszej jedna z pań w banku, w którym meldowałem o sprawie, też miała podobną przygodę. Jej partner został okradziony na fałszywą kartę kredytową. I ciekawe banki jakoś nie myślą jak wzmocnić zabezpieczenia kart, choć jak widać, takie kradzieże są dość częste. A co tu mówić o technologii o której większość ludzi nie słyszała i nawet się nie przypuszcza, że coś takiego może istnieć.

Domyślam się, że ludziom znikają w tajemniczy sposób pieniądze z kont, ale w razie reklamacji bank się upiera, że to sam klient dokonał tej transakcji, bo przecież kod uwierzytelniający został wysłany na jego telefon komórkowy.

Inne tematy w dziale Technologie